Er ist der Alptraum eines jeden Compliance- oder IT-Sicherheitsbeauftragten: Der Auszubildende. Was auf den ersten Blick verwunderlich erscheint, ist leider oft gängige Praxis und offenbart eine gravierende Sicherheitslücke. Denn auf seinem Weg durch die Abteilungen des Unternehmens erhält ein Auszubildender in der Regel Zugriffsrechte über Zugriffsrechte, um in jedem Team entsprechende Aufgaben ausführen zu können. Das Problem: Anstatt ihm diese anschließend wieder zu entziehen, nimmt er sie mit und sammelt so nach und nach immer mehr Berechtigungen. Im schlimmsten Fall besitzt er am Ende seiner Ausbildung mehr Zugriffsrechte als der IT-Leiter, obwohl er diese überhaupt nicht benötigt. Übertrumpft wird er dabei häufig nur noch vom Geschäftsführer – ein brandgefährlicher Zustand für jedes Unternehmen.

Berechtigungen für alle – Die Konsequenzen

Ob nun Azubi oder Geschäftsführer – in der Regel braucht kein Mitarbeiter Zugriff auf alle Daten des Unternehmens. Bedenklich genug, wenn ein Auszubildender versehentlich Lohndokumente einsehen und löschen kann. Doch zu umfangreiche Zugangsrechte auf Geschäftsführerebene bergen noch ganz andere Risiken. So sind logischerweise vor allem jene Personen die begehrtesten Ziele Cyber-Krimineller, die die höchsten Positionen in Unternehmen innehaben – schließlich wird davon ausgegangen, dass hier uneingeschränkt auf die wichtigsten Daten zugegriffen werden kann. Eine nicht ganz unbegründete Annahme, da insbesondere Geschäftsführer nach wie vor die Einstellung vertreten, dass sie als Chefs Zugriff auf alles haben müssen. Weshalb dies absolut nicht notwendig ist und eher schadet als nützt, lesen Sie auch in unserem Fachartikel zum Thema.

Unkontrollierte und wild wuchernde Zugangsberechtigungen über alle Abteilungen und Ebenen eines Unternehmens hinweg sind generell nicht empfehlenswert und können drastische Konsequenzen nach sich ziehen:

1. Erhöhtes Risiko für Insider-Bedrohungen

Mitarbeiter oder Anwendungen mit übermäßigen Rechten können unbeabsichtigt oder absichtlich großen bis existenziellen Schaden anrichten.

2. Größere Auswirkungen bei Sicherheitsverletzungen

Wenn Angreifer Zugriff auf privilegierte Konten erhalten, können sie erheblichen Schaden anrichten, indem sie auf kritische Systeme und Daten zugreifen. Datendiebstahl, Spionage oder Erpressungsversuche durch Verschlüsselungen sind die Folge und können Unternehmen massiv schaden.

3. Nicht-Einhaltung gesetzlicher Vorschriften

Unternehmen riskieren hohe Strafen und Reputationsschäden, wenn sie Datenschutz- und Sicherheitsvorgaben nicht einhalten.

So viel wie nötig, so wenig wie möglich - Das Least-Privilege-Prinzip

Das Least-Privilege-Prinzip (LPP) ist ein grundlegendes Sicherheitskonzept in der IT, das darauf abzielt, jedem Benutzer oder jeder Anwendung nur die Rechte und Zugriffsprivilegien zu gewähren, die zur Erfüllung ihrer Aufgaben erforderlich sind –so viel wie nötig und so wenig wie möglich. Es geht also darum, den Zugriff auf Daten und Systeme strikt zu beschränken und nur das Notwendigste zu erlauben. Auf diese Weise kann das Risiko, dass Fehler oder böswillige Aktivitäten großen Schaden anrichten können, maßgeblich reduziert werden.

Warum ist das Least-Privilege-Prinzip so wichtig?

Cyberangriffe und Insiderbedrohungen stellen eine zunehmende Gefahr für Unternehmen dar. Dabei besteht deren größte Herausforderung darin, ihre IT-Infrastrukturen zu schützen, während sie gleichzeitig flexibel und effizient bleiben müssen. Werden Zugriffsrechte nicht eingeschränkt, vergrößert sich die Angriffsfläche – gleichsam einer einladend geöffneten Tür ins Unternehmen. Das Least-Privilege-Prinzip minimiert die Auswirkungen potenzieller Sicherheitsvorfälle und ist damit ein unverzichtbarer Bestandteil einer umfassenden IT-Sicherheitsstrategie.

Umsetzungsstrategien für das Least-Privilege-Prinzip

Doch wie kann dieses hochgepriesene Prinzip nun praktisch umgesetzt werden? Welcher Weg ist der Beste und was muss dabei beachtet werden? Grundsätzlich gilt: Die Umsetzungsmöglichkeiten und Anforderungen differieren von Unternehmen zu Unternehmen und hängen stark von Firmengröße und der IT-Struktur ab. Entsprechend können unterschiedliche Ansätze verfolgt werden. Folgende Strategien haben sich bewährt:

1. Rollenbasierte Zugriffskontrolle (RBAC)

Bei der RBAC wird der Zugriff auf Systeme und Daten basierend auf der Rolle eines Benutzers innerhalb des Unternehmens gewährt. Beispielsweise haben Mitarbeiter der Buchhaltung nur Zugriff auf Finanzsysteme, während IT-Mitarbeiter Zugriff auf technische Systeme haben.

2. Multifaktor-Authentifizierung (MFA)

MFA erfordert, dass Benutzer ihre Identität mit mehreren Methoden nachweisen, bevor sie Zugriff auf Systeme erhalten. Dies reduziert das Risiko von unbefugtem Zugriff, selbst wenn Anmeldedaten kompromittiert wurden.

3. Regelmäßige Überprüfung und Anpassung von Zugriffsrechten

Unternehmen sollten regelmäßig die Zugriffsrechte der Benutzer überprüfen und sicherstellen, dass diese nur Zugriff auf die Ressourcen haben, die sie tatsächlich benötigen. Überflüssige Zugriffsrechte sollten entfernt werden.

4. Logging und Monitoring

Das kontinuierliche Monitoring und Logging von Zugriffen ermöglicht es, ungewöhnliche Aktivitäten schnell zu erkennen und darauf zu reagieren. So können potenzielle Sicherheitsverletzungen frühzeitig entdeckt werden.

Adminrechte im IT-Support – F4SD und das Least-Privilege-Prinzip

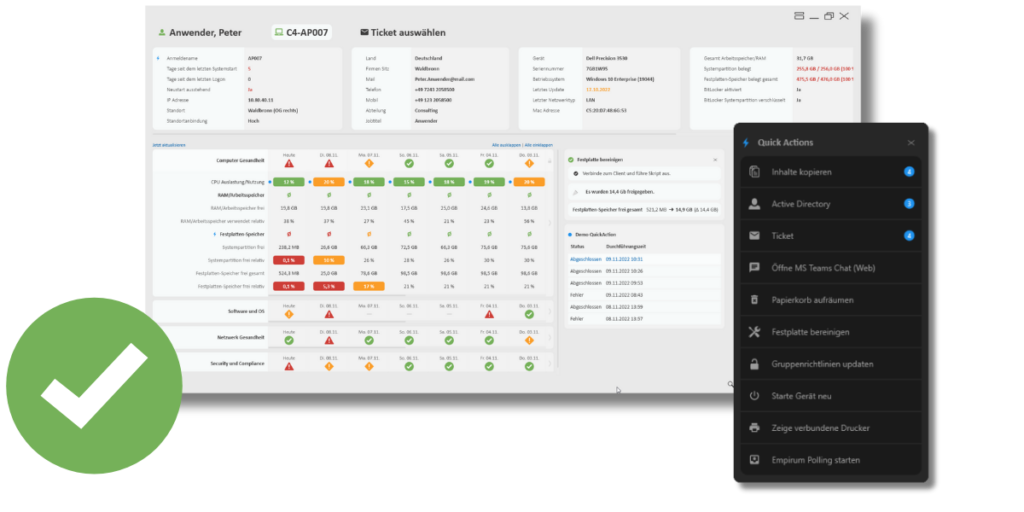

Insbesondere Mitarbeiter des IT-Supports benötigen häufig umfangreiche Zugriffsrechte, um Daten sammeln, analysieren und Störungen beheben zu können. Ob also Remote-Zugriff auf die Rechner von Anwendern oder Einsicht in relevante Client-Daten – Support-Mitarbeiter brauchen oftmals umfangreiche Adminrechte, um ihre Arbeit überhaupt ausführen zu können. Wird im Service Desk jedoch mit F4SD gearbeitet, werden viele dieser Zugangsberechtigungen obsolet.

So sammelt anstelle eines Menschen der F4SD Agent relevante Daten von Clients ein und stellt diese im Cockpit der Anwendung übersichtlich zur Verfügung. Somit benötigen IT-Support-Mitarbeiter keine umfangreichen Zugangs- oder Adminrechte mehr. Außerdem ermöglicht die Integration von powershellbasierten Quick Actions die automatisierte Durchführung von Aktionen direkt aus dem Tool heraus, wodurch ebenfalls weniger Berechtigungen außerhalb des Tools erforderlich sind. Insgesamt trägt F4SD damit nicht nur zur Standardisierung der Arbeitsweise im Service Desk bei, sondern unterstützt auch die Umsetzung des Least-Privilege-Prinzips in der Praxis.

Fazit – Nehmt dem Chef die Rechte weg

Ob also Azubi oder CEO – Beide Beispiele verdeutlichen eindrucksvoll die Risiken, die durch unkontrollierte Zugangsrechte in Unternehmen entstehen können. Das Least-Privilege-Prinzip stellt eine wichtige Schutzmaßnahme dar, durch die der Zugang von Einzelpersonen – selbst der eines Geschäftsführers – auf das Notwendige beschränkt werden kann. Mit Tools wie F4SD lässt sich dieses Prinzip effektiv umsetzen, ohne die Effizienz zu beeinträchtigen – ein kluger Ansatz, um IT-Sicherheit im Alltag zu stärken.